Sophos Unified Threat Management (UTM) berarti tidak ada solusi titik yang lebih kompleks. Sophos UTM menyederhanakan keamanan dengan lengkap, semua-dalam-satu perlindungan dan fleksibilitas sesuai dengan kebutuhan Anda.

Sophos UTM

Sophos UTM mengintegrasikan software keamanan yang lengkap dalam satu alat. Pilih hanya perlindungan yang Anda butuhkan ketika Anda membutuhkannya. Dan sebarkan di platform yang paling sesuai dengan bisnis Anda: perangkat lunak, perangkat keras atau alat virtual. Masing-masing menawarkan fitur yang sama ditetapkan tidak peduli jika Anda melindungi 10 atau 5.000 pengguna. Dan mudah berbasis web konsol manajemen kami memungkinkan mudah, manajemen konsolidasi semua keamanan TI Anda.

Pilih Apa Fits Kebutuhan Anda

Anda cukup memasukkan modul yang Anda butuhkan. Semakin Anda berlangganan, dengan nilai yang lebih baik Anda akan mendapatkan.

- Endpoint Protection: Mudah menyebarkan perangkat lunak antivirus untuk komputer Anda dan kebijakan set untuk menjaga pengguna Anda aman.

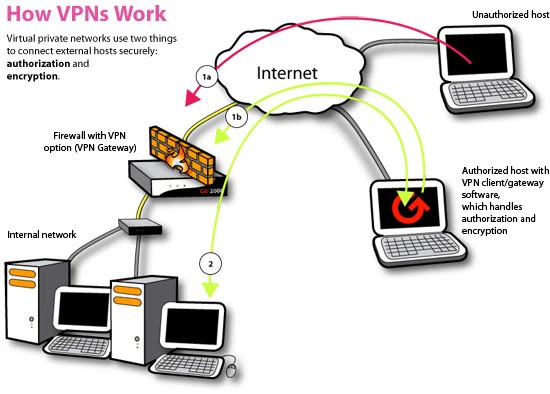

- Jaringan Perlindungan: Memungkinkan pemasangan fleksibel situs-situs dan remote akses koneksi VPN dan melindungi terhadap denial-of-service serangan, cacing canggih dan hacker mengeksploitasi melalui sistem perlindungan intrusi terintegrasi.

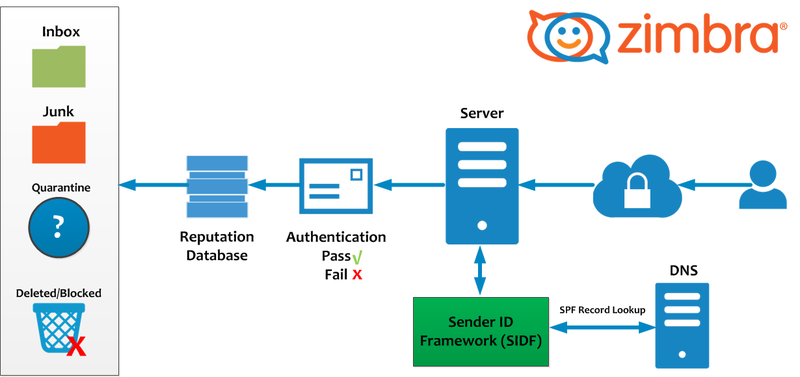

- Perlindungan Email: Mengamankan email perusahaan dari spam dan virus, dan menyimpan informasi sensitif dari berakhir di tangan yang salah.

- Web Protection: Memungkinkan Anda memfilter web browsing untuk melindungi karyawan Anda dari ancaman web dan kontrol bagaimana mereka menghabiskan waktu mereka online.

- Web Server Perlindungan: Mengeras server web dan aplikasi web untuk melindungi mereka terhadap serangan modern dan kehilangan data.

- Perlindungan Wireless: Membuat berjalan aman, jaringan nirkabel yang dapat diandalkan sederhana.

fitur utama

Firewall, Jaringan, Web, Endpoint Protection, Email

melindungi

Laptop / Desktop, Server, Network Storage

Pilihan Platform

Software, Hardware, Virtual

Model Cisco ASA

Cisco Asas datang dalam dua rasa, fisik dan virtual. Satu virtual yang relatif baru, dan dikenal sebagai ASAv ( "v" untuk virtual, masuk akal). Rentang fisik ASA firewall (5500 series) telah sekitar selama beberapa tahun, dan menggantikan firewall PIX.

Berbagai produk saat ini dimulai dengan 5505, yang akan menjadi SOHO router firewall combo khas Anda, dan kemudian rentang bergerak ke model X, dimulai dengan 5506-X.

X menunjukkan bahwa model ini adalah generasi berikutnya dari ASA, dan datang dengan senjata, yang kita akan melihat dalam posting yang berbeda. Jadi, apa perbedaan antara 5505 dan 5506-X? Itu cukup besar sebenarnya.

Meskipun jumlahnya kecil melompat, yang 5506 adalah perangkat jauh lebih uprated. Berikut adalah beberapa statistik komparatif dari situs Cisco:

Model Cisco ASA

|

ASA 5505 / Security Plus

|

ASA 5506-X / Security Plus

|

|---|

| Gambar |

|

|

| inspeksi stateful throughput yang (max) | Hingga 150 Mbps | 750 Mbps |

| sesi bersamaan Maksimum | 10.000 / 25.000 | 20.000 / 50.000 |

| Paket per detik (64 byte) | 85.000 | 246.900 |

| Maksimum situs-situs dan klien VPN sesi pengguna IPsec IKEv1 | 10/25 | 10/50 |

| sesi pengguna maksimum Cisco AnyConnect IKEv2 akses remote VPN atau clientless VPN | 25 | 2/50 |

| VLAN | 3 (trunking dinonaktifkan) / 20 (trunking diaktifkan) | 30/05 |

| dukungan ketersediaan tinggi | Stateless A / S hanya (aktif / standby) | SEBAGAI |

| Integrated I / O | 8-port FE dengan 2 Power over Ethernet (PoE) port | 8 x 1 Gigabit Ethernet (GE) |

Seperti yang Anda lihat, Anda dapat mendorong jumlah yang jauh lebih besar dari lalu lintas melalui 5506-X dari 5505.

Harga untuk 5505 mulai sekitar $200 dan naik ke sekitar £ 800, satu di atas jatuh ke dalam kisaran harga yang terakhir. Kisaran 5506-X tidak jauh lebih mahal, harga mulai dari $200

Ketika Anda bergerak lebih tinggi garis model, secara alami harga mulai memasuki perusahaan jenis uang (banyak angka nol di akhir).Tapi, sekali lagi, Anda mendapatkan lebih banyak bang untuk uang Anda.

Sizing firewall adalah bisnis yang rumit. Anda perlu melihat jumlah pengguna yang Anda miliki, baik di situs dan remote, jumlah yang akan terhubung melalui VPN, baik situs ke situs, dan klien VPN, seperti AnyConnect. Anda juga perlu melihat apa jenis lalu lintas aplikasi firewall akan lewat.

Misalnya 5512-X bisa dengan mudah mendukung sekitar 2000 pengguna, dengan sekitar 500 dari mereka yang menjadi pengguna jauh. Harga ini adalah sekitar $234

konfigurasi firewall Cisco ASA dasar

Cisco ASA firewall adalah sesuatu tapi dasar. Tapi jangan menunda oleh kompleksitas mereka. Mendapatkan mereka dan berjalan bisa dilakukan dalam waktu singkat.

Mari kita mulai dengan antarmuka kami, dan bagaimana mereka berhubungan dengan firewall fungsi. Firewall memisahkan lalu lintas antara daerah yang berbeda. Antarmuka ASA dapat ditugaskan ke daerah yang berbeda, kita akan membutuhkan satu di luar, menghubungkan kita ke penyedia kami hulu layanan, satu di dalam untuk pengguna kami, dan mungkin satu untuk server menghadapi publik kami, yang dikenal sebagai DMZ, atau Demiliterisasi Zone.

Dalam contoh kami di bawah ini, kita memiliki ISP, ASA kami (ASAv), dan klien kami (pengguna) mesin:

Kami akan, untuk sementara, perlu menggunakan VNC untuk mengontrol ASA.

Gi0 / 0 antarmuka kita akan kita "luar" interface, dan antarmuka Gi0 / 1 kita akan kita "dalam" antarmuka. Ada alasan kita nama mereka ini, dan itu adalah karena ASA otomatis akan menetapkan tingkat keamanan untuk antarmuka ini, seperti yang akan kita lihat sebentar lagi.

Mari kita mulai.

ISP:

Router (config) ISP #ho

ISP (config) # int fa0 / 0

ISP (config-if) # ip menambahkan 10.1.1.1 255.255.255.252

ISP (config-if) # no shu

ISP (config-if) # int lo0

ISP (config-if) # ip menambahkan 8.8.8.8 255.255.255.255

ISP (config-if) # ip rute 0.0.0.0 0.0.0.0 10.1.1.2

ISP (config) #

User-PC:

Router (config) #ho User1

User1 (config) # int fa0 / 0

User1 (config-if) # ip menambahkan 192.168.1.17 255.255.255.0

User1 (config-if) # no shu

User1 (config-if) # ip rute 0.0.0.0 0.0.0.0 192.168.1.254

User1 (config) #

konfigurasi antarmuka Cisco ASA

OK, mari kita mengkonfigurasi ASA up, dimulai dengan menetapkan nama host dan antarmuka luar:

Sekarang kita mengkonfigurasi antarmuka Inside:

Perhatikan bagaimana ASA akan mengatur tingkat keamanan sesuai dengan nama antarmuka, dengan 0 untuk antarmuka luar, dan 100 untuk antarmuka dalam. 0 adalah "setidaknya dipercaya" tingkat dan 100 adalah "terbesar" tingkat. Kita dapat mengatur ini secara manual jika kita ingin, menggunakan perintah "keamanan tingkat <0-100>".

Pada tahap ini kita harus memiliki konektivitas dari user1 "PC", dan dari ISP:

User1 # ping 192.168.1.254

Jenis urutan escape untuk membatalkan.

Mengirim 5, 100-byte ICMP Echos untuk 192.168.1.254, batas waktu adalah 2 detik:

. !!!!

Tingkat keberhasilan 80 persen (4/5), round-trip min / avg / max = 1/7/12 ms

user1 #

ISP # ping 10.1.1.2

Jenis urutan escape untuk membatalkan.

Mengirim 5, 100-byte ICMP Echos untuk 10.1.1.2, batas waktu adalah 2 detik:

!!!!!

Tingkat keberhasilan 100 persen (5/5), round-trip min / avg / max = 8/12/28 ms

ISP #

The ASAv perlu menyadari 8.8.8.8 "server", sehingga kami dapat membuat rute default pada ASAv untuk melakukan hal ini:

Perhatikan bahwa tidak seperti perangkat berbasis iOS tradisional, ASA sebenarnya sedikit kurang pintar di sini, kita perlu menentukan antarmuka, atau arah, rute itu mempengaruhi.

Memungkinkan akses SSH ke Cisco ASA

Sekarang, mari kita menyiapkan diri untuk mengelola ASA dari kami User1 "PC". Pertama kita perlu untuk menghasilkan umum kunci kami, menggunakan perintah "kunci kripto menghasilkan rsa modulus 1024", idealnya (produksi), Anda harus menggunakan 2048:

Perhatikan bahwa saya juga mengatur nama domain, dan versi.

Sisa perintah sedang ditampilkan melalui pertunjukan perintah, setelah saya telah berhasil terhubung dari user1:

User1 # ssh -l stu 192.168.1.254

Kata sandi:

Jenis bantuan atau '?' untuk daftar perintah yang tersedia.

ASAv> en

Password: ******

ASAv # sh run | i nama pengguna

nama sandi stu QFwZO2R.a0n6RaA / dienkripsi keistimewaan 15

ASAv # sh run | i aaa

otentikasi aaa ssh konsol LOKAL

otentikasi aaa mengaktifkan konsol LOKAL

ASAv # sh run | i ssh

otentikasi aaa ssh konsol LOKAL

ssh stricthostkeycheck

ssh 192.168.1.0 255.255.255.0 dalam

ssh timeout 5

ssh versi 2

ssh kunci grup-exchange dh-group1-sha1

ASAv # sh run | i manajemen

manajemen-satunya

manajemen-akses dalam

ASAv #

Kami akan membutuhkan pengguna untuk terhubung dengan. Perhatikan password akan otomatis dienkripsi. Kami memiliki dua perintah AAA, satu untuk akses SSH, satu lagi untuk mengaktifkan akses tingkat. Kami juga memungkinkan akses ssh dari 192.168.1.0/24 subnet, dan memiliki akses manajemen diperbolehkan dari sesuatu di belakang antarmuka dalam.

Sekarang kita bisa bekerja sedikit lebih mudah. Langkah terakhir untuk mendapatkan PC User1 untuk mengakses 8.8.8.8 Server di Internet. Untuk melakukan hal ini ASA perlu melakukan sedikit Network Address Translation (NAT).

Akses internet untuk di dalam host pada Cisco ASA

Mari kita memberikan akses untuk di dalam host kami. Untuk melakukan hal ini tidak mengambil banyak langkah, kita hanya perlu membuat jaringan untuk mencocokkan segalanya, dan kemudian NAT ini:

ASAv (config) OBJ_OUTSIDE # jaringan objek

ASAv (config-network-objek) # subnet 0.0.0.0 0.0.0.0

ASAv (config-network-objek) # exi

ASAv (config) # nat (Inside, Outside) sumber antarmuka OBJ_OUTSIDE dinamis

ASAv (config) #

Meskipun ping tidak berhasil, telnet tidak:

ASAv (config) # exi

ASAv # exi

[Koneksi ke 192.168.1.254 ditutup oleh host asing]

User1 # ping 8.8.8.8

Jenis urutan escape untuk membatalkan.

Mengirim 5, 100-byte ICMP Echos untuk 8.8.8.8, batas waktu adalah 2 detik:

.....

Tingkat Sukses adalah 0 persen (0/5)

User1 # telnet 8.8.8.8

Mencoba 8.8.8.8 ... Terbuka

Sandi diperlukan, tetapi tidak mengatur

[Koneksi ke 8.8.8.8 ditutup oleh host asing]

user1 #

Kita dapat membuktikan bahwa ini bekerja, dengan menetapkan password pada router ISP:

ISP (config) # line vty 0 4

ISP (config-line) # password 802101

ISP (config-line) #exi

ISP (config) #enable sandi 802.101

ISP (config) #

User1 # telnet 8.8.8.8

Mencoba 8.8.8.8 ... Terbuka

Pengguna Verifikasi Access

Kata sandi:

ISP> en

Kata sandi:

ISP # yang

Line User host (s) Menganggur Lokasi

0 con 0 menganggur 00:00:24

* 2 vty 0 menganggur 00:00:00 10.1.1.2

User interface Idle Mode rekan Alamat

ISP #

Jadi, Anda dapat melihat bahwa ASAv telah dilakukan NAT untuk user1. Kita dapat memeriksa ini di ASAv yang:

Jadi, telnet bekerja dengan baik, bagaimana dengan permintaan http? Nah, ASAv akan melakukan NAT (baik, PAT tepatnya) bagi kita. Kita bisa melihat ini dengan menyiapkan router ISP menjadi server HTTP:

ISP (config) # ip server http

ISP (config) #

User1 # telnet 8.8.8.8 80

Mencoba 8.8.8.8, 80 ... Buka

mendapatkan

HTTP / 1.1 400 Bad Request

Tanggal: Sat, 5 September 2015 14:28:30 GMT

Server: cisco-IOS

Terima-Ranges: none

400 permintaan Buruk

[Koneksi ke 8.8.8.8 ditutup oleh host asing]

user1 #

Aman, Konektivitas Handal untuk Jaringan Hybrid

The jaringan modern mencakup kombinasi dari server lokal, perangkat remote dan aplikasi cloud-host. Jika Anda menggunakan platform berbasis cloud seperti Office 365, Salesforce, Amazon Web Services (AWS) dan Microsoft Azure, Anda perlu memastikan bahwa semua aplikasi kritis dan perangkat yang tersedia saat dibutuhkan dan diamankan.

Barracuda NextGen Firewall tujuan-dibangun untuk modern, jaringan terdistribusi di mana kinerja jaringan dan ketersediaan adalah sama pentingnya dengan keamanan. Tidak seperti tradisional firewall berbasis pelabuhan, firewall kami aplikasi-sadar, memungkinkan Anda untuk mengatur penggunaan aplikasi dan cerdas memprioritaskan lalu lintas jaringan.

Kami menawarkan dua seri firewall, masing-masing memberikan canggih, kinerja generasi dan perlindungan, namun diarahkan untuk lingkungan yang berbeda:

- The X-Series dirancang untuk kecil untuk organisasi menengah-pasar yang perlu cepat dan mudah menyebarkan firewall Next Generation.

- The F-Series adalah Barracuda Firewall untuk era cloud. Ini mengkonsolidasikan firewall canggih, generasi, Link balancing, dan teknologi Optimasi WAN ke dalam satu alat yang mudah-untuk-mengelola mampu lokal, awan, dan penyebaran virtual. F-Series memungkinkan organisasi dan layanan yang dikelola penyedia layanan untuk aman mengaktifkan berjerawat Internet remote tanpa perlu backhaul lalu lintas. model alat yang tersedia dari peralatan ultra-kecil - untuk penyebaran dengan Internet of Things (IOT) inisiatif - dan desktop kecil untuk kantor kecil dan rumah kantor (SOHO), semua jalan sampai ke model datacenter-tingkat. Namun semua Barracuda NextGen F-Series Firewall, terlepas dari jenis penyebaran atau ukuran, dapat dikelola dari satu panel kaca. Barracuda NextGen Control Center secara signifikan meningkatkan kecepatan peluncuran sekaligus mengurangi biaya yang terkait yang terlibat dalam menyebarkan, mengelola, dan memantau puluhan, ratusan, atau bahkan ribuan perangkat NextGen Firewall F-Series terpencil.

Cerdas Mengelola Organisasi Anda Lalu Lintas

Pengguna dan aplikasi kesadaran memberikan kecerdasan dan visibilitas aturan kerajinan bisnis untuk mengelola bandwidth dan memprioritaskan lalu lintas jaringan untuk oleh aplikasi. Anda dapat dengan mudah menyesuaikan akses jaringan, penggunaan aplikasi dan alokasi bandwidth untuk pengguna dan kelompok tertentu. Jika diperlukan, lalu lintas ke aplikasi yang berhubungan dengan non-bisnis dapat dibatasi, bahkan ketika lalu lintas ini dienkripsi.

Link dinamis balancing dinamis menyeimbangkan lalu lintas di beberapa koneksi internet. Hal ini memastikan kelangsungan bisnis melalui akses internet yang handal serta memungkinkan Anda untuk memanfaatkan secara efisien bandwidth yang tersedia.

Cerdas situs-situs manajemen koneksi memberikan kualitas tinggi, konektivitas yang handal di beberapa lokasi (baik hardware dan peralatan virtual). IPsec VPN memastikan konektivitas aman ke situs remote, kantor terpusat, serta persembahan awan publik seperti Amazon Web Services dan Microsoft Azure.

Mudah Mengelola Pertumbuhan Jaringan Anda

Dalam organisasi modern, jaringan perimeter intelijen meluas di lingkungan yang sangat tersebar: situs remote, kantor cabang dan lokasi satelit. Sebagai kebijakan penegakan Anda menjadi lebih tersebar, manajemen terpusat menjadi lebih penting untuk meminimalkan biaya overhead manajemen dan mempertahankan postur keamanan yang seragam.

Untuk alasan ini, manajemen pusat diintegrasikan ke dalam Barracuda generasi arsitektur firewall. Administrator dapat dengan mudah menentukan parameter keamanan global, mengkonfigurasi kebijakan keamanan dan akses jaringan, mengontrol firewall update firmware revisi, dan mengelola pengaturan pengguna. Barracuda menyediakan sistem manajemen terpusat benar bahwa sepenuhnya terukur di ribuan lokasi melalui panel kaca tunggal.

Fortinet adalah penyedia peralatan keamanan jaringan dan pemimpin pasar dalam manajemen ancaman terpadu (UTM) kelas dunia. Produk dan layanan yang diberikan luas dan beragam. Fortigate menyediakan perlindungan terpadu dan kinerja tinggi terhadap ancaman keamanan yang dinamis sementara menyederhanakan infrastruktur keamanan TI.

Andalan Fortinet adalah FortiGate®. Platform keamanan yang menawarkan perpaduan yang kuat antara perlindungan ASIC-accelerated, respon terhadap multi-ancaman terpadu, dan update yang terus menerus serta intelijen ancaman yang mendalam. Dengan menggunakan teknologi inovatif untuk analisis jaringan, keamanan dan konten, sistem Fortinet mengintegrasikan fitur terluas dalam teknologi keamanan, termasuk pencegahan firewall, VPN, antivirus, intrusi (IPS), pengendalian aplikasi, web filtering, antispam, wireless controller, dan WAN accelerator, yang semuanya dapat digunakan secara individual untuk melengkapi solusi yang sudah ada atau dikombinasikan untuk solusi manajemen ancaman yang komprehensif. Perusahaan juga dapat melengkapi solusi dengan manajemen array, analisis, e-mail, database dan end-point security.

Sebagai teknologi andalan utama, Fortinet mengembangkan FortiASICsebagai mesin analisa konten dan jaringan yang memungkinkan sistem FortiGate untuk mendeteksi dan menghilangkan bahkan ancaman yang kompleks dan beragam secara real time tanpa kehilangan performa kinerja jaringan. Fortinet juga memiliki manajemen yang luas, analisa, database dan solusi perlindungan endpoint yang meningkatkan fleksibilitas penggunaan produk mereka dan membantu anda dengan memberikan solusi yang sesuai dengan industri dan peraturan pemerintah, dan mengurangi biaya operasional manajemen keamanan jaringan.

Dengan berbekal pengalaman selama 7 tahun dalam menggunakan dan meng implementasikan solusi berbasis fortinet, kami akan membantu anda untuk meningkatkan ketersediaan, keamanan, dan transparansi lalu lintas jaringan anda

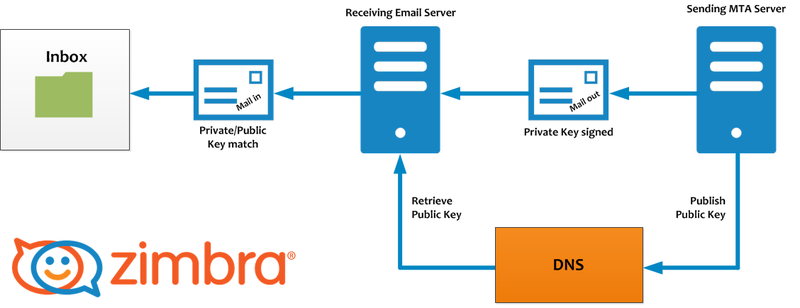

DKIM menggunakan pasangan kunci private/publik untuk men“sign” semua email keluar secara otomatis.

DKIM menggunakan pasangan kunci private/publik untuk men“sign” semua email keluar secara otomatis.